- 首页

-

全部产品

- 云安全

-

安全加速

弹性内容分发服务加快向终端分发内容

-

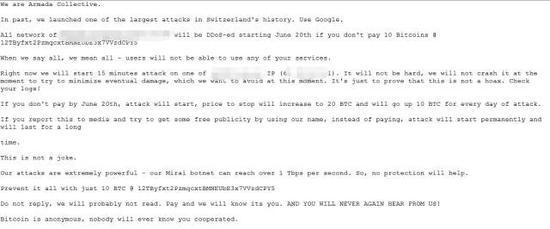

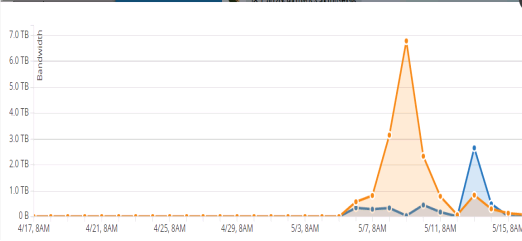

DDoS 防御

防护服务可管理,降低潜在DDoS攻击风险

-

应用防火墙(WAF)

专业稳定一站式解决web应用核心安全痛点

-

TCP/UDP 防御

保护边缘应用安全,提升安全加速体验

-

主机安全

保护边缘应用安全,提升安全加速体验

-

云防火墙

云原生的云上边界网络安全防护产品

-

IPV6 改造

应用一键支持 IPv6,2 分钟合规

- 安全服务

-

安全咨询服务

为用户提供的全方位安全技术和咨询服务

-

渗透测试服务

模拟黑客对业务系统进行全面深入的安全测试

-

应急响应服务

提供标准化可控的应急响应服务,还原攻击路径并为客户止损

-

代码审计服务

代码数据库访问行为审计、风险操作记录和告警

-

检测服务(漏洞扫描)

准确可靠、全场景覆盖的欺诈检测服务

-

等保合规服务

一站式等保咨询测评服务

-

MSS 托管式安全服务

安全运营中心统一远程进行全天候监测和管理的托管式安全服务

- 数据安全

- 基础安全

- DDOS防御

-

主机安全

- 服务器托管租用

- SSL证书

-

云WAF

- 解决方案

- 新闻资讯

- 关于我们

-

联系我们

粤公网安备 44030902000612号

粤公网安备 44030902000612号